システム管理者の方はセキュリティ ツールの設置、最新の脅威から保護するように構成、サーバーとエンド ポイントへのパッチの適用、およびウィルスに感染した時のシステムの再イメージングのタスクなどがセキュリティだとお考えかもしれません。簡単なではありませんが、そのパラメータは少なくとも複雑ではありません。

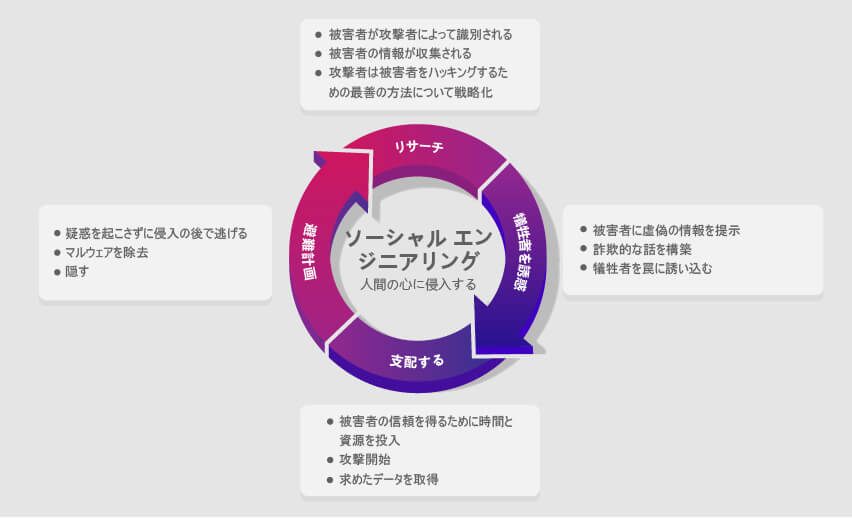

しかし、それらをすべてやったとしてもまだ仕事の半分しか行っていません。今まで遭遇した最も効果的なサイバー攻撃のいくつかは、ハードウェアやソフトウェアをターゲットにしておらず、人々をターゲットにしています。ソーシャル エンジニアリング攻撃は、ほとんど電話またはメール アカウント以上のものは使用しません。

ソーシャル エンジニアリング攻撃は次のように行われます。まず、攻撃者がサポートデスクに電話またはメールを送信して、攻撃者のターゲットとする人だと偽装します。彼らは自分のパスワードを忘れたと言って、信じられそうな物語を作り上げます。そしてカスタマー サービス担当者にターゲットとする人の登録済みメール アドレスを攻撃者のアドレスに変更してもらった後、そのアドレスにパスワード リセット トークンを送信してもらいます。それにより、攻撃者はターゲットとする人のアカウントを所有することになります。

ソーシャル エンジニアリング攻撃に対する露出度はどのくらいでしょうか。

ソーシャル エンジニアリング攻撃は確実に機能し、特別なプログラミング スキルを必要としません。VoIPなりすましとして知られる技術は、攻撃者が自分の電話をターゲットとする人の電話から来たように見せかけることを可能にします。この技術は広く利用可能であり、特別なスキルも必要としません。ですからこれらの攻撃が蔓延し、増加しているのは当然のことです。2017年には、76%の情報セキュリティ専門家が電話またはメールを介したソーシャルエンジニアリング攻撃を検出しました。メールが主な手段でした。2018年にはこの数字は83%に急上昇しました。

ソーシャル エンジニアリングやメール フィッシング攻撃の増加により注目を浴びる事態が増加しており、以下のような被害者を含みます。

- BlackRock

世界最大の資産運用会社は、The Financial TimesとCNBCの両方をだましたことのある環境活動家による攻撃の犠牲になりました。活動家達は同社が環境保護主義のポートフォリオに焦点を絞ることにしたという、非常に説得力のある偽のプレスリリースを配布して騒動を巻き起こしました。 - 暗号通貨

Ethereumとして知られている暗号通貨のデジタル ウォレットの使用者は、偽のエラー メッセージとして装われたフィッシング攻撃を受けました。これらは、使用者にパッチの設置を促すメールの形式をとりました。含まれたリンクは実際には、攻撃者がデジタル収益を獲得することができるウォレットのソフトウェアの感染された版に導きました。 - 情報機関

2015年には10代のハッカーがVerizonに電話をかけて、当時のCIAのディレクターのJohn Brennanの個人情報を探し出し、同氏のAOLのメール アドレスへのアクセスを盗み出すことができました。このアドレスにはセキュリティ許可を求めるディレクターの申請書の詳細など、機密情報が含まれていました。このハッカーは電話で同氏と簡単に話すことさえできました。この攻撃者が発見され逮捕されるまでに2年以上かかりました。

これらの事態は考えられる最も簡単なツールを使用して、大混乱をもたらすことがいかに容易であるか示します。ハッカーは電話とメール アドレスを使用するだけで、お金を盗んだり、メディアをだましたり、地球上で最も強力な個人から秘密を悪用したりすることができます。

ソーシャル エンジニアリング攻撃から守る

ソーシャル エンジニアリング攻撃から身を守るには2つの方法があります。

まず最初に技術があります。 DMARC(ドメイン ベースのメッセージ認証、レポーティング、および準拠)と呼ばれるソリューションは、偽装されたメールを検出して隔離するように設計されています。つまり受信者に明らかなアドレスは、実際にメールが送信されたアドレスではありません。この技術はメールが被害を与えないように保障することでブランドの消費者を保護しますが、使用率は非常に低くすべての業界で50%未満です。

技術に加えてポリシーもあり、この場合はセキュリティの認識を向上させるトレーニングです。そこでは、セキュリティ管理者が偽造メールの例と照らし合わせてテストすることで、従業員をトレーニングします。目標は、従業員が偽造メールと本物との違いを区別できるようにすることです。セキュリティの認識向上トレーニングはある程度効果的です。そのレーニングの後、フィッシング メールを開ける率は75%減少します。しかし、攻撃者は依然としてたった1人の人を騙すだけで侵害を引き起こすことができます。

結局のところ、害の軽減と迅速なインシデント対応が、フィッシング攻撃やソーシャル エンジニアリング攻撃に対して最も効果的です。悪意のある攻撃者は偽のメールや偽造された電話で従業員をだます可能性が非常に高いですが、優秀な管理者はアカウントの乗っ取りが発生したときにそれを検出することができます。攻撃者がユーザー アカウントを盗むのは簡単かもしれませんが、それらが引き起こす可能性がある損害の範囲を制限することは可能です。